La circulaire FINMA 2026/01 relative aux risques financiers liés à la nature entre en vigueur dans les banques suisses en 2025 ou 2026, selon la catégorie de l’établissement. Notre webinaire du 9 avril 2025 se consacrait à ce texte. Nous reprenons les sujets qui y ont été traités dans une série d’articles sur notre blog. Nous avons déjà expliqué ce nouveau cadre réglementaire ainsi que la classification des risques de ce type. Cette troisième publication de la thématique porte sur la gestion des risques et ses répercussions sur la gouvernance. Concrètement, vous découvrirez comment vous lancer dans cette entreprise et quelle organisation mettre en place pour limiter les impacts financiers de ces risques sur un établissement bancaire suisse.

1 – Adaptation de la gouvernance à la gestion des risques financiers liés à la nature

La circulaire FINMA 2026/01 traite des risques financiers liés à la nature, et non pas de la finance durable ou responsable, ni des risques de greenwashing. Les effets du changement climatique peuvent créer des impacts économiques qui atteignent les banques.

Rappel de l’étape précédente à franchir : évaluation du profil de risque

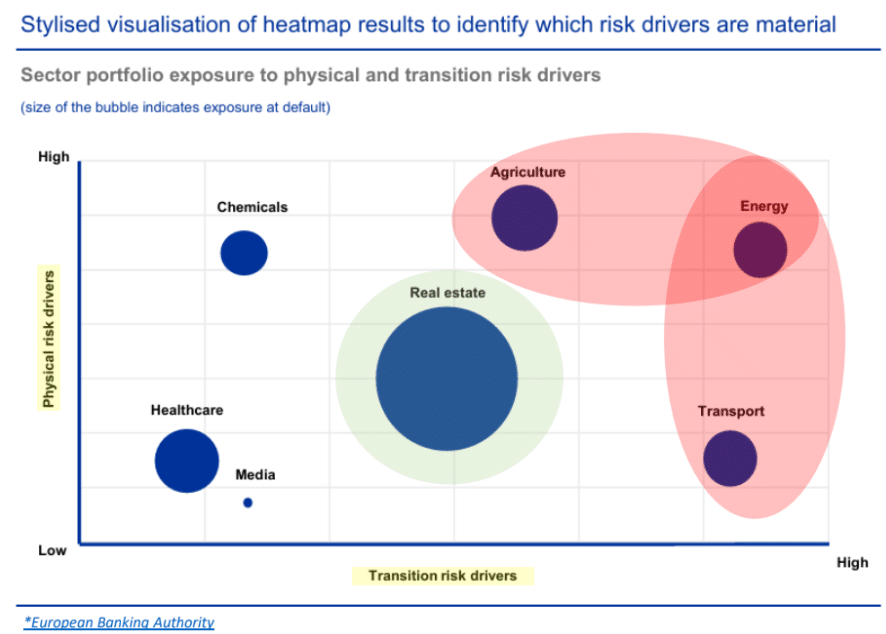

Ce texte réglementaire conduit à réaliser la taxonomie ou classification des risques que court un établissement financier. Cette approche permet de déterminer le profil de risque de la banque. Elle comporte l’identification de l’exposition à chacun des risques, qu’ils soient physiques ou de transition.

La gestion des risques et leur surveillance : les mesures de gouvernance

Une fois cette analyse réalisée, la gestion concrète des risques revient à adopter des mesures spécifiques pour chaque secteur exposé à ces risques. Cela concerne aussi les processus de gouvernance dont le cadre est à actualiser. Nous pensons plus particulièrement à :

- enrichir la documentation interne de l’établissement (politiques et directives) afin d’intégrer les nouvelles catégories de risques identifiés ;

- modifier les rapports à destination de la direction, de la haute direction et du conseil d’administration de la banque ;

- adapter le cadre de contrôle interne.

Pour le contrôle interne, incluez des éléments comme :

- des indicateurs de risques financiers liés à la nature ;

- des limites et seuils de tolérance spécifiques ;

- la modification des procédures de crédit, de marché, de liquidité et sur les risques opérationnels.

2 – Mesures à déployer pour gérer les risques détectés lors de l’analyse

Une fois identifiés les risques financiers auxquels un établissement bancaire peut être exposé, le temps vient de définir les mesures à déployer pour gérer ces dangers. Évidemment, en fonction de l’importance de l’impact pour la banque, les mesures à mettre en place sont plus ou moins conséquentes. Par exemple, si les activités de crédit sont touchées, cela peut conduire l’établissement à revoir toute sa politique à ce niveau.

Gestion des risques : exemples de mesures à déployer

Les risques de marché

Les banques doivent évaluer ici les pertes potentielles liées à la volatilité des actifs concernés par ce risque. Elles doivent analyser la limite et la mitigation de ces pertes possibles. Pour les établissements de catégorie 1 à 3, prévoyez l’examen du portefeuille de négoce.

Les risques de crédit

Les mesures comprennent notamment des diligences renforcées lors de l’entrée en relation avec un demandeur de crédit, ainsi que l’adaptation des notations. La banque peut aussi revoir les limites de crédit ainsi que les conditions d’octroi en ligne.

Les risques et résiliences opérationnels

Ici, le travail consiste à catégoriser les éventuels incidents liés à la nature et à prendre en compte ces données sous l’angle de la résilience opérationnelle dans les :

- Business Continuity Plan (BCP), soit les plans de continuité des activités ;

- Disaster Recovery Plan (DRP), soit le plan de reprise après avoir subi une catastrophe ou un sinistre.

Les risques de conformité

La banque intègre la surveillance des risques liés au changement climatique dans les processus et contrôles pertinents, dans un souci de compliance.

Les mesures de gestion des risques selon la FINMA

Pour une protection efficace contre les risques financiers liés à la nature, commencez par bien maîtriser les définitions et la classification des risques. Ce sont les éléments traités dans les premières parties de notre webinaire du 9 avril 2025 et que nous avons reprises dans les deux articles de blog précédents.

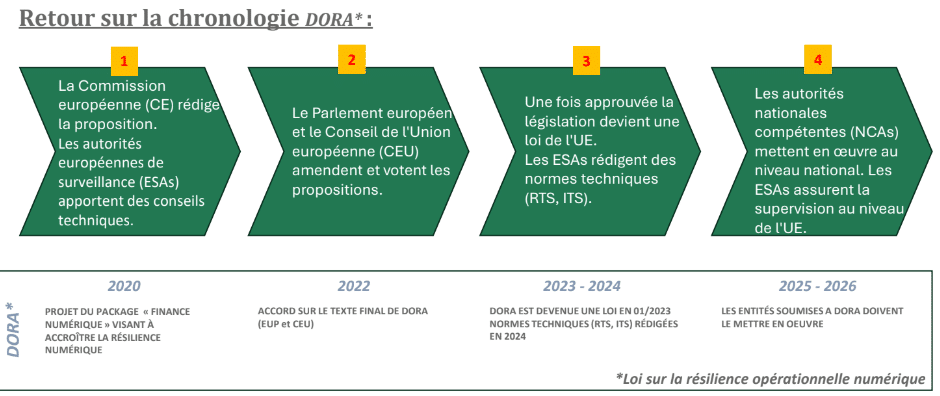

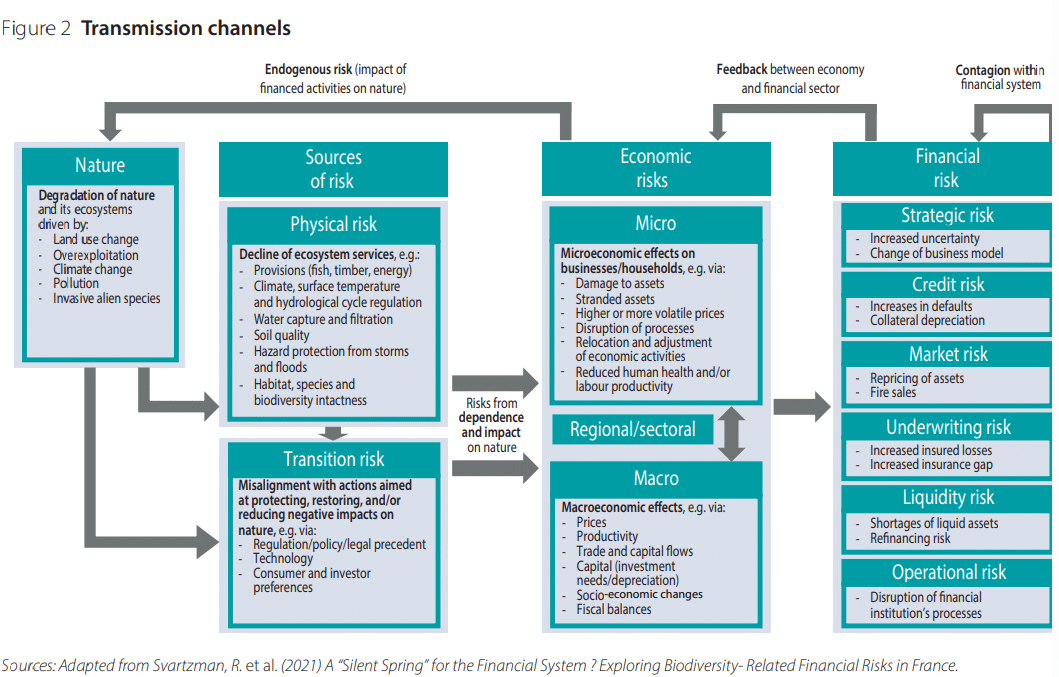

Puis, entrez dans la section 5.4.2 du rapport FINMA « commentaires » sur la circulaire 26/01. Ce texte reprend les nouveaux vecteurs de risques tels qu’exposés par le NGFS (Network Greening Financial System). D’ailleurs, la FINMA intègre dans son rapport cette illustration du guide NGFS sur les risques financiers liés à la nature et daté de juillet 2024.

Ce schéma montre la propagation suite à un changement climatique, un événement ou une catastrophe naturelle, vers plusieurs typologies de risques. Servez-vous-en, une fois les analyses des risques, du profil de risque et de la taxonomie réalisées. Par expérience, nous pensons que c’est plus efficace de procéder dans ce sens.

3 – Le synopsis des incidences

Voici le déroulé du scénario que nous proposons pour analyser les incidences des risques financiers liés à la nature.

Remarques préalables de la FINMA à avoir en tête en matière d’évaluation de la matérialité financière

D’une part, c’est essentiel de connaître l’optique de l’établissement financier. Une fois le profil de risques déterminé, il fait l’objet d’une présentation à la haute direction qui valide la stratégie et les objectifs. Ce point de départ est fondamental.

D’autre part, la FINMA dit que « les conséquences des activités de l’établissement sur le climat et la nature ne sont pertinentes que dans la mesure où elles se traduisent par des risques financiers ». Ici, comprenez que l’approche doit se distinguer fondamentalement de celle de la durabilité ou de la finance durable. La circulaire n’a de sens que si votre établissement a identifié la probabilité d’un risque financier lié à la nature.

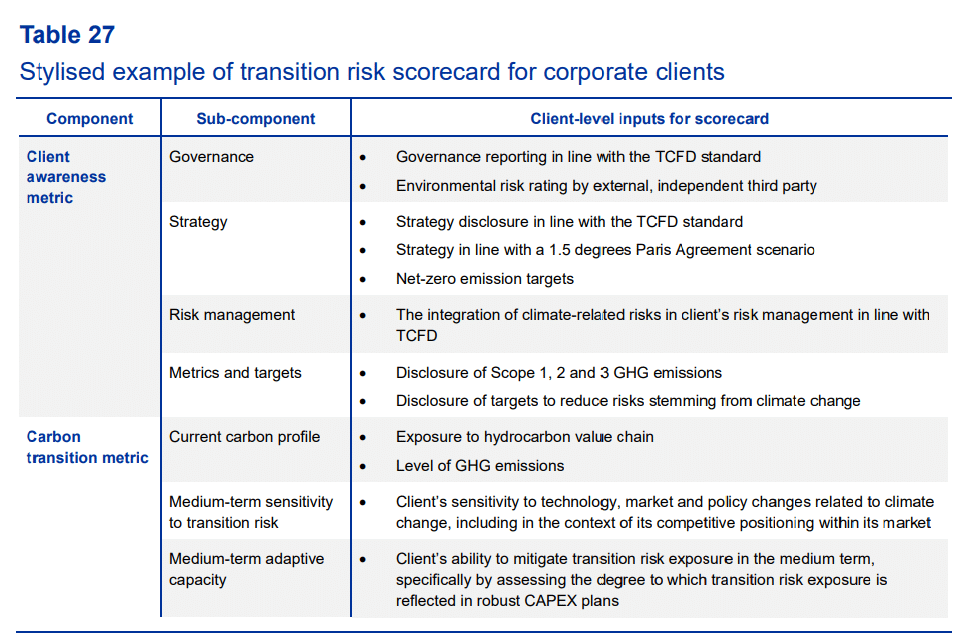

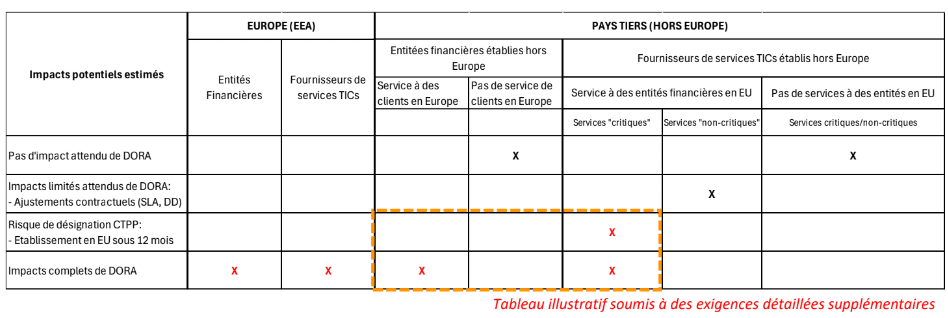

Proposition de synopsis par easyReg

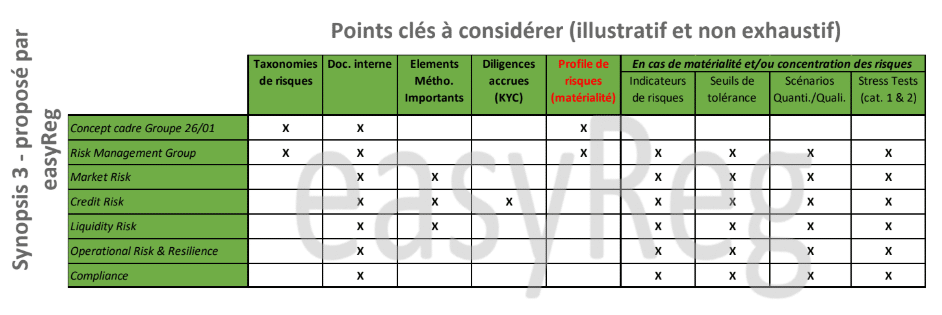

Voici le cadre de réflexion que nous proposons chez easyReg. La clé de voûte figure dans la colonne au centre : c’est la détermination du profil risque de la banque. Ceci sert à identifier où se situe la matérialité de vos risques financiers liés à la nature. Quels sont les segments d’activité concernés par les dangers ? Est-ce les entreprises du secteur immobilier ?

Ce tableau présente en colonnes les points clés à appréhender, pour chaque étape du projet, dont :

- la rédaction de la politique ou du concept pour la mise en œuvre de la circulaire au sein de l’établissement bancaire ;

- l’analyse de chaque type de risque (risque de marché, risque de crédit, risque de liquidité, risque opérationnel et résilience) ;

- la conformité.

Les types d’actions vont de la réalisation de la taxonomie, au déploiement de diligences accrues (KYC), en passant par l’adaptation de la documentation interne notamment. Ensuite, si l’établissement identifie de la matérialité et/ou de la concentration des risques, il doit ajuster son cadre de contrôle, selon l’approche adaptée proportionnelle. Il met en œuvre alors :

- des indicateurs de risques ;

- des seuils d’appétit au risque ou de tolérance, pour ces nouveaux vecteurs de risques ;

- des scénarios quantitatifs et qualitatifs par typologie de risque, probables ou peu probables ;

- et pour les banques de catégorie 1 et 2, des stress tests.

- Pensez à bien documenter l’évaluation des risques, les scénarios, ainsi que l’approche que vous retenez. N’oubliez pas d’actualiser l’approche risk management, si vous avez identifié des risques matériels.

4 – Comment l’outil RegTech e-Reg peut-il vous aider dans la gestion des risques ?

Chez easyReg, nous nous concentrons sur la simplification de la réglementation financière, tant pour les services financiers qui en ont la charge que pour les cabinets de conseil qui interviennent dans ce domaine.

Quels sont les services offerts par la plateforme RegTech e-Reg ?

Nous proposons une solution RegTech appelée e-Reg pour faciliter, notamment :

- la recherche dans la réglementation suisse comme internationale ;

- la veille réglementaire ;

- la gestion du changement réglementaire ;

- la gestion de la réglementation interne à chaque établissement (procédures et directives propres).

Cet outil RegTech, e-Reg, vous aide par exemple pour la mise en œuvre effective de la circulaire FINMA 2026/01. Voici quelques exemples concrets.

Exemples d’utilisation d’e-Reg pour le management des risques financiers liés à la nature

Pour illustrer les services que la solution RegTech e-Reg apporte aux établissements bancaires, nous avons montré, lors du webinaire du 9 avril, différents types de recherches dans le moteur.

Recherche transverse et générale avec le concept « écoblanchiment »

L’utilisateur de la plateforme e-Reg peut saisir dans le moteur de recherche des mots-clés comme « greenwashing » ou « écoblanchiment ». Il obtient instantanément les sources réglementaires issues de toute la réglementation (directive ASB, communication 052-1021 de la FINMA, etc.). S’il souhaite en savoir davantage, il suffit de cliquer sur les liens proposés pour accéder à l’intégralité de l’information. La même recherche sur la base de l’expression « risques climatiques » donne, sans surprise, la circulaire FINMA 26/01, en premier résultat.

Recherche sur un mot-clé plus restreint

Si la personne saisit une expression courte comme « scénario 26/01 » dans le moteur, l’application identifie immédiatement les parties du texte de la circulaire FINMA qui évoquent la notion de scénario. Avec cette recherche plus centrée, le moteur comprend que l’utilisateur souhaite voir exclusivement les éléments relatifs à la circulaire.

Informations sur la politique interne de l’établissement

Les banques qui adoptent également e-Reg pour la gestion de leur réglementation interne peuvent par exemple frapper l’expression « taxonomie des risques ». Elles obtiennent alors instantanément toutes les directives ou procédures qui leur sont propres et qui traitent de ce sujet. Ceci aide à analyser que le déploiement des mesures relatives à la circulaire FINMA 26/01 n’apporte pas de contradictions avec les procédures internes à l’établissement financier.

Vous disposez désormais de toutes les informations que nous avons transmises lors du webinaire relatif aux risques financiers liés à la nature. Quelles que soient les évolutions mondiales, notamment américaines, sur le plan du changement climatique, la Suisse comme l’Europe ne commencent pas à déréglementer. L’esprit de la circulaire FINMA 26/01 reste très intéressant. Il s’agit d’identifier des événements climatiques susceptibles de générer des risques économiques sur la banque. Dès lors que la matérialité est avérée, la mise sous contrôle s’impose. Si vous souhaitez approfondir ces sujets et la manière de les déployer dans votre établissement, n’hésitez pas à prendre contact avec nous !

👉 Inscrivez-vous à notre Newsletter pour rester informé de l’actualité réglementaire et suivre les annonces de nouvelles règles ou de changements majeurs.