Règlement DORA de l’UE : comparaison avec la réglementation suisse et portée extraterritoriale

Chez easyReg, nous suivons avec attention les évolutions de la réglementation financière. Avec le règlement DORA, nous terminons nos publications sur la thématique de la résilience opérationnelle et de la circulaire FINMA 2023/01. C’est la troisième partie du webinaire organisé le 13 mars 2025 sur LinkedIn. Nous évoquons cette fois la comparaison entre la réglementation suisse et celle de l’UE pour les TIC (technologies de l’information et des communications). Nous expliquons aussi les impacts de DORA sur la conformité réglementaire dans les banques suisses.

1 – Fin de notre triptyque sur la résilience opérationnelle

En tant qu’experts en réglementation bancaire, nous vous proposons régulièrement des webinaires sur LinkedIn avec divers experts. Vous pouvez retrouver l’intégralité du programme sur notre page web spéciale webinaires RegTech.

Cet article vient clôturer une série de publications, suite à la tenue de notre webinaire organisé le 12 mars 2025 sur LinkedIn autour de la résilience opérationnelle. C’est un sujet de préoccupation dans les banques suisses et qui fait l’actualité, du fait de la nouvelle circulaire FINMA 23/01. Voici les intervenants dont nous avons repris les propos dans ces trois articles :

- Jean-Philippe Bernard, cofondateur de la société OPCIS Services et enseignant en risques et contrôles à l’ISFB ;

- Enrico Giacoletto, fondateur de la solution RegTech e-Reg (easyReg) ;

- Ivan Nappo, spécialiste en réglementation financière et project manager chez easyReg.

Après avoir donné la définition de la résilience opérationnelle et son calendrier, puis apporté des conseils pour sa mise en place, nous terminons donc ce triptyque en abordant DORA, la réglementation de l’Union européenne.

2 – Règlement DORA et résilience opérationnelle numérique : de quoi parle-t-on ?

DORA signifie Digital Operational Resiliency Act. Ce règlement européen n° 2022/2554 du 14 décembre 2022 sur la résilience opérationnelle numérique est entré en vigueur le 17 janvier 2025. Il a donc force de loi dans tous les pays membres de l’UE. DORA concerne les banques, mais pas seulement. Ce règlement impacte aussi directement tous les prestataires de services du type TIC (technologies de l‘information et de la communication).

DORA, une couche de complexité réglementaire en plus pour la résilience opérationnelle

DORA est un chantier complexe. McKinsey a réalisé une étude qui montre à mi 2024 que seulement un tiers des répondants s’estiment prêts, à 6 mois de l’échéance de 2025. Aujourd’hui en début d’année 2025, c’est donc réellement le début de DORA.

L’importance de la résilience opérationnelle ne cesse de croître, et notamment dans le numérique avec l’impact sur les banques et les entreprises TIC. Rester au fait de la réglementation selon les autorités et institutions suisses comme européennes s’avère crucial. Ainsi, Ivan Nappo suit actuellement un programme de certification conjoint de l’International Compliance Association (ICA) et de l’International Cyber Threat Task Force (CTTF). Cette formation le conduira à devenir spécialiste certifié de la conformité de DORA.

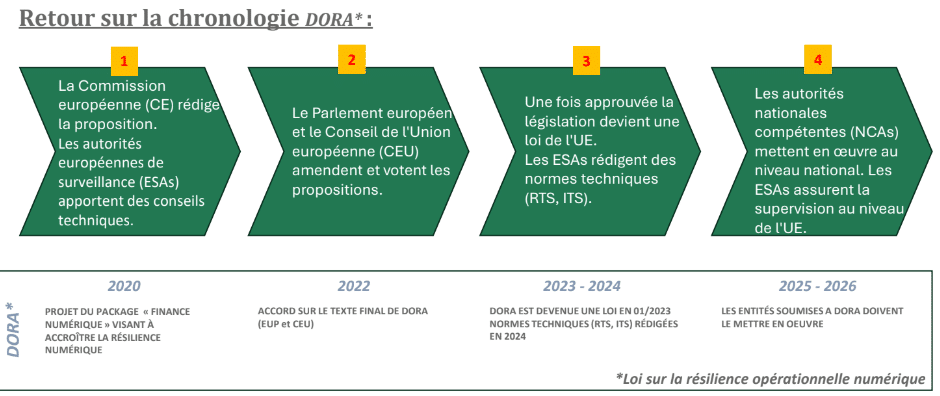

Digital Operational Resilience Act (DORA) dans l’Union européenne : origine

Après la pandémie de la COVID-19, la prise de conscience de la forte dépendance des établissements financiers à de nombreux services digitaux a entraîné cette volonté de renforcer la résilience du secteur.

DORA s’insère dans un ensemble de travaux autour du Paquet Finance de l’UE. En effet, la Commission européenne a adopté en 2020 diverses mesures en vue de soutenir la transformation digitale du secteur financier et le développement de nouveaux produits financiers. Ce paquet comprend trois volets législatifs, dont un sur la résilience :

- le règlement sur les marchés de crypto-actifs (MiCA) ;

- le Régime Pilote pour les infrastructures de marché reposant sur la technologie des registres distribués ;

- le règlement DORA.

Après l’adoption du règlement DORA en 2022 par le Parlement européen et le Conseil de l’UE, les autorités européennes de surveillance (AES ou ESA), soit ABE, EIOPA et ESMA, publient des règles ou normes techniques (RTS et ITS). Elles visent à gérer les risques liés aux tiers, dont les TIC, et à classifier les incidents.

💡Ivan Nappo souligne l’importance de toujours avoir en tête le fonctionnement européen. DORA est un règlement et non pas une directive. Ce texte a donc force de loi au niveau de toute l’UE. Chaque État membre peut seulement renforcer les exigences de DORA au niveau national. Cela signifie éventuellement aller plus loin que la réglementation européenne, sans pour autant y déroger ou la diluer.

Ainsi, les autorités nationales de surveillance (ANS ou NCA) mettent en œuvre DORA dans chaque État, sous la supervision des autorités européennes (AES ou ESA). Elles peuvent l’accentuer avec des devoirs plus contraignants. C’est le phénomène de sur-réglementation ou de gold plating.

Du fait de ce double fonctionnement UE et États membres, la réglementation DORA va encore évoluer en 2026. Les entités financières doivent suivre les exigences existantes et celles à naître. Il peut s’agir de la transmission d’un reporting des incidents à une autorité de surveillance nationale qui l’exige. Quant aux standards définis, ils vont continuer à faire l’objet de clarification, pour les concepts, les définitions et les modalités de mise en œuvre.

💡C’est donc important de réaliser une veille réglementaire en matière d’informations sur la résilience, voire de mettre en place des systèmes de notification sur des mots-clés en recherche réglementaire.

Les objectifs du règlement européen DORA

Le règlement DORA vise à harmoniser la gestion des risques liés aux TIC au sein de l’Union européenne. Il s’applique aux banques, mais aussi à tous les prestataires de services financiers et aux prestataires TIC.

DORA ambitionne d’accroître la résilience numérique de ce secteur en leur imposant un cadre réglementaire inspiré des meilleures pratiques existantes. Citons notamment l’impact du NIST Cybersecurity Framework 2.0 publié par le NIST aux États-Unis (National Institute of Standards and Technology).

DORA apporte :

- des exigences de gestion des risques ;

- de classification et de signalisation des incidents ;

- des tests de résilience ;

- davantage de supervision des fournisseurs de services TIC.

Le champ d’application de DORA

Le scope du règlement DORA est très large. En effet, ce sont 22 types d’entités qui sont concernées, dont les fournisseurs de services TIC. Ainsi, l’article 2 relatif au champ d’application les passe en revue :

- « a) les établissements de crédit ;

- b) les établissements de paiement, y compris les établissements de paiement exemptés en vertu de la directive (UE) 2015/2366 ;

- c) les prestataires de services d’information sur les comptes ;

- d) les établissements de monnaie électronique, y compris les établissements de monnaie électronique exemptés en vertu de la directive 2009/110/CE ;

- e) les entreprises d’investissement ;

- f) les prestataires de services sur crypto-actifs agréés (…) et les émetteurs de jetons se référant à un ou des actifs ;

- g) les dépositaires centraux de titres ;

- h) les contreparties centrales ;

- i) les plateformes de négociation ;

- j) les référentiels centraux ;

- k) les gestionnaires de fonds d’investissement alternatifs ;

- l) les sociétés de gestion ;

- m) les prestataires de services de communication de données ;

- n) les entreprises d’assurance et de réassurance ;

- o) les intermédiaires d’assurance, les intermédiaires de réassurance et les intermédiaires d’assurance à titre accessoire ;

- p) les institutions de retraite professionnelle ;

- q) les agences de notation de crédit ;

- r) les administrateurs d’indices de référence d’importance critique ;

- s) les prestataires de services de financement participatif ;

- t) les référentiels des titrisations ;

- u) les prestataires tiers de services TIC ».

3 – Comparaison de la réglementation DORA avec la Circulaire FINMA 2023/01

Nous avons noté les différences majeures entre le règlement DORA et la circulaire FINMA 23/01. Voici les points majeurs qui ressortent de cette comparaison faite par Ivan Nappo.

Les secteurs économiques visés

Les deux réglementations sont proches sur ce plan, car DORA vise essentiellement le secteur financier dans l’Union européenne. Une subtilité existe toutefois dans ce règlement DORA, car sont également visés, les fournisseurs de prestations de service et de technologies d’information et de communication (TIC). Ce sont donc des tiers, hors services financiers, mais qui travaillent en liaison étroite avec ce secteur.

Par comparaison, en Suisse, la circulaire 23/01 évoque les ressources internes et externes, dont les TIC, mais ces prestataires ne doivent pas appliquer ce texte directement. En revanche, c’est la circulaire 18/03 sur l’outsourcing qui, en Suisse, complète la réglementation. Finalement, l’association des deux circulaires FINMA permet de comparer au cadre fourni par DORA.

Le périmètre de la réglementation

DORA évoque la notion de résilience opérationnelle digitale, soit mise en œuvre par l’établissement financier, soit par son prestataire du type TIC, quand des activités critiques lui sont confiées. Précisons que ceci doit s’appliquer, que le sous-traitant TIC de la banque soit dans l’Union européenne ou non.

Comme le souligne Ivan Nappo, vous voyez immédiatement émerger les impacts éventuels en cas de scénarios d’extraterritorialité, par exemple pour une entreprise TIC suisse qui traite avec des entités financières européennes.

La gouvernance des risques opérationnels

Qu’il s’agisse de la circulaire FINMA sur les risques opérationnels ou du règlement DORA sur la résilience opérationnelle digitale, ce sont les mêmes niveaux de gouvernance qui interviennent : la haute direction ou le conseil d‘administration.

Toutefois, Ivan Nappo précise que DORA oblige à prendre en compte des considérations de groupe en cas d’entités présentes dans d’autres pays hors UE, ainsi que des effets potentiels de contagion groupe.

La gestion des incidents et du risque

DORA se concentre sur la résilience opérationnelle dans le domaine digital. Donc, naturellement, elle vise les risques du type cyberrisques informatiques. En quelque sorte, cela ne constitue qu’un sous-ensemble de ce que traite la circulaire FINMA 23/01 en Suisse.

Le point très intéressant dans la comparaison, c’est que le risque lié aux tiers comprend aussi le risque relatif aux services TIC externalisés. En effet, le règlement DORA les intègre directement avec l’obligation pour la banque de déterminer quels services sous-traités de ce type sont critiques. Ceci signifie qu’il existe des implications fortes pour ces prestataires. Ils ont parfois l’obligation de se conformer à des exigences de l’autorité étatique.

Par exemple, une grande banque européenne dispose d’un service de cloud dont le fournisseur est hors zone UE. Elle pourrait devoir sous 12 mois opter pour un service cloud situé dans un des États membres.

La démarche de test

La circulaire FINMA 23/01 comporte des tests de sécurité et des évaluations de la vulnérabilité de façon régulière. Quant au règlement DORA, il prévoit des tests de résilience complets, y compris des tests de pénétration et des tests basés sur des scénarios.

4 – Pourquoi et quand le règlement DORA impacte-t-il les banques ou prestataires TIC suisses ?

Pour les établissements financiers ou les fournisseurs de services situés en Suisse, ce qui importe avec DORA, ce sont les impacts extraterritoriaux.

La portée extraterritoriale de DORA

Plusieurs dispositions du règlement européen DORA, dont l’article 36, ont une portée en dehors du territoire de l’Union européenne. Dès lors qu’un établissement présente des prestations de service réalisées par des fournisseurs transfrontaliers, l’analyse de DORA est nécessaire.

Ainsi, l’article 36 de DORA énonce les dispositions afin de superviser les sous-traitants établis dans des pays tiers, soit hors de l’UE.

Examen de quelques scénarios transfrontaliers

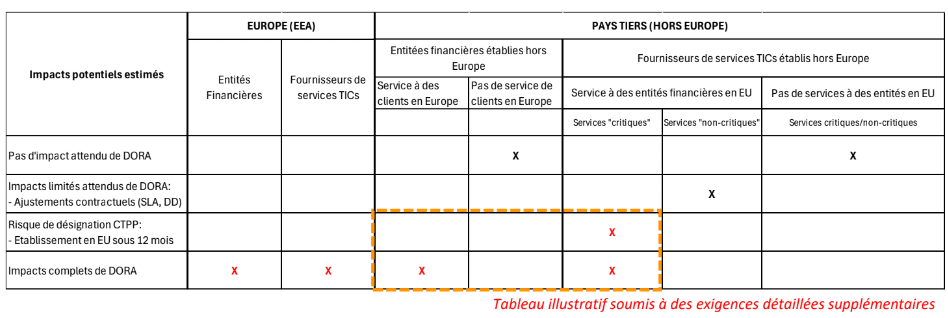

Le tableau ci-dessous schématise les scénarios cross-border qui peuvent se présenter.

En fonction des cas, les impacts de DORA sont complets ou limités :

- à des ajustements contractuels, comme le Service Level Agreement (SLA) et les Due Diligence (DD) ;

- voire à la nécessité de désignation de prestataires tiers critiques de services TIC dits CTPP (Critical Third Party Provider).

Ainsi, parfois, si une entité financière située dans l’UE estime que les services TIC d’un prestataire suisse sont critiques, cela peut le conduire à devoir s’établir dans l’UE.

Ceci doit inciter les entités suisses à se poser les bonnes questions et à échanger avec les clients ou filiales situés en Europe :

- Comment sont décrits les services rendus ?

- S’agit-il de services importants et essentiels ?

- Est-ce de la compliance ou des activités clés et critiques ?

- Comment anticiper les aspects désignation CTPP, en cas de services critiques en matière de TIC pour un établissement financier européen ?

Pour une entité bancaire suisse qui dispose de filiales pour des activités financières dans un pays de l’UE, là encore, de nombreuses questions se posent. Par exemple :

- Qu’ai-je mis en place en matière de résilience opérationnelle en Suisse et qui entre dans le socle commun avec DORA ?

- Les services TIC fournis à ces établissements européens par le siège suisse de la banque sont-ils critiques ?

- Est-ce que les autorités de surveillance nationales imposent d’autres exigences en plus de DORA en matière de reporting ?

DORA représente une conduite du changement exigeante et d’envergure. C’est une réglementation qui s’inscrit dans la durée, sans aucun retour en arrière possible. La résilience, plus généralement, protège l’établissement financier. Elle fait l’objet d‘une attention soutenue du régulateur. Les clés pour réussir la mise en œuvre de la résilience sont l’homogénéité de l’approche et du référentiel. C’est important d’inclure la dimension coût pour gérer les projets de conformité de façon raisonnable, ceux connus et ceux à venir. Chez easyReg, nous restons à votre écoute, si vous souhaitez approfondir ces aspects de la résilience opérationnelle. N’hésitez pas à nous contacter pour échanger sur vos problématiques réglementaires.

👉 Inscrivez-vous à notre Newsletter pour rester informé de l’actualité réglementaire et suivre les annonces de nouvelles règles ou de changements majeurs.